فضای دیجیتال و سایبری در اصل بستری است که تمامی کدهای آن بوسیله بشر نوشته شده و از این جهت حتی در پیشرفتهترین سرویسهای دیجیتالی نیز وجود باگ به منظور نفوذ به سیستم امری بدیهی به نظر میرسد؛ اما به هنگامی که ماجرا به حفاظت از داراییها و سرمایه کاربران ارتباط داشته باشد، این مسئله رنگ و بوی جدیتری به خود میگیرد و کلیه تلاش توسعهدهندگان بر این نکته متمرکز شده که سیستمها را به گونهای طراحی نمایند که کمتر در معرض حملات سایبری قرار بگیرند. متاسفانه در حال حاضر، هزارن نوع حمله سایبری وجود دارد که آشنایی با آنها میتواند دید بهتری را در اختیار کاربران قرار دهد تا بدین شکل مانع اتلاف سرمایههای دیجیتالی موجود در حسابهای کاربری خود گردند. یکی از حملات سایبری جالب مانند حمله دیکشنری، حمله سیبل (Sybil Attack) است که در زبان عامیانه به آن حمله سیبیل نیز گفته میشود و با توجه به شهرت این اصطلاح ما نیز برای بیان مطالب خود از اصطلاح «حمله سیبیل» استفاده میکنیم.

حمله سیبیل برای نخستین بار در سال 2002 مطرح گردید و با نشانه گرفتن شبکههای مجازی مختلف نظیر توئیتر تلاش نموده تا اختلالات جدی بر سر مسیر فعالیت این اپلیکیشنها ایجاد نماید؛ اما آیا دامنه حملات سیبیل صرفا به پیامرسانها و شبکههای اجتماعی منحصر شده است؟ پاسخ به این سوال منفی بوده و دنیای نوظهور کریپتوکارنسی نیز از اهداف دیگری است که اخیرا برای حمله سیبیل مطرح شده و با توجه به میزان اهمیت آشنایی با چنین حملهای در مقابله با آن، ما این مقاله از بلاگ کریپتوباز را به معرفی و بررسی جامع مفهوم حمله سیبیل اختصاص دادهایم. اگر شما هم در این زمینه کنجکاو هستید، تا انتهای این مطلب با ما همراه باشید.

مروری بر ماهیت حمله سیبیل

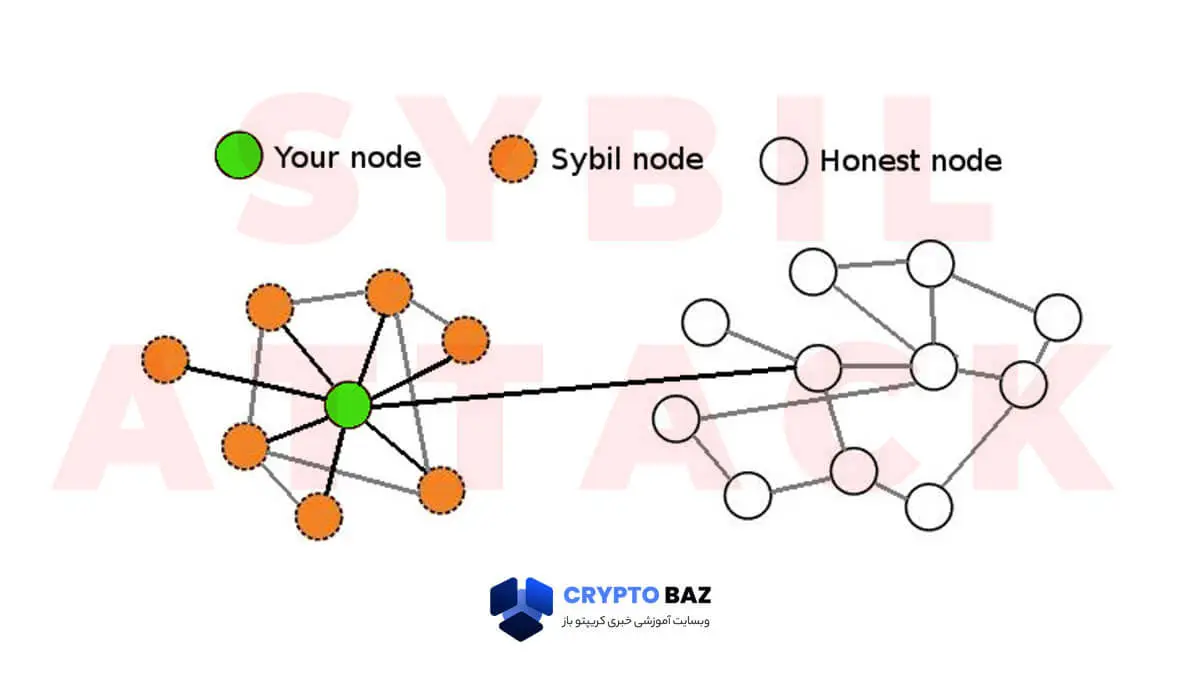

قبل از آن که خود ماهیت حمله سیبیل را مورد واکاوی و کالبدشکافی قرار دهیم، اجازه دهید به ریشه خود واژه «Sybil» نگاهی داشته باشیم؛ این واژه در اصل از کتابی با همین عنوان الهام گرفته شده که موضوع آن روایتگر زندگی فردی با اختلال روانشناسی چندشخصیتی است! حمله سیبیل در واقع نوعی حمله سایبری بوده که در طول آن، یک کاربر قادر است با ایجاد چندین اکانت و حساب کاربری جعلی، کنترل شبکه هدف را در دست گرفته و اقدامات خرابکارانهای را در آن انجام دهد. میزان خطر حمله سیبیل بر کل شبکههای آنلاین سایه انداخته، ولی میزان این تاثیر در شبکههای بلاک چینی که پایه و اساس فعالیتی خود را بر روی اجماع کاربران گذاشتهاند، دو چندان میباشد. برای درک بهتر میزان خطر چنین حملهای به شبکههای بلاک چینی یک مثال عملی را در این ارتباط مورد بررسی قرار میدهیم:

تصور کنید که کاربری در یک شبکه بلاک چینی موفق گردد با ایجاد حسابهای کاربری جعلی، بیش از نیمی از اختیار و حق رای شبکه بلاک چینی مورد نظر را به دست آورد. در چنین حالتی، حمله سیبیل او به حمله 51 درصدی تغییر یافته و به تنهایی قادر خواهد بود تغییرات اساسی در شبکه بلاک چینی ایجاد نماید، بی آنکه نود یا کاربری بتواند مانع اعمال مخرب وی گردد! طبیعتا انتهای چنین مسیری چیزی جز نابودی و فروپاشی شبکه بلاک چینی مورد نظر نخواهد بود. به بیان بهتر، طراحی شبکههای بلاک چینی به صورت کاملا دموکراتیک پایهریزی شده و بیشترین رای نودها و گرهها نسبت به تراکنشی به معنای تائید تراکنش یاد شده از سوی شبکه بلاک چینی است. حال اگر فردی با حمله سیبیل بتواند اختیار بیش از نیمی از رای شبکه را به دست آورد، به تنهایی قادر خواهد بود تراکنشهای نادرست را نیز به تنهایی تائید نماید.

البته ناگفته نماند که گاها مهاجمان سایبری در طول حمله سیبیل با محاصره گرههای شبکه به وسیله گرههای جعلی خود، تلاش میکنند تا نودهای واقعی دسترسی کاملی به اطلاعات صحیح شبکه نداشته باشند و عملا با سانسور یا دستکاری اطلاعاتی که در اختیار نودها قرار میگیرد، نودهای واقعی را نیز با اهداف مخرب خود همراه نمایند. به طور خلاصه، آن چیزی که در طول حمله سیبیل اتفاق میافتد چیزی جز تضعیف اقتدار یک سیستم معتبر و دسترسی به اکثریت نفوذ در شبکه با هویتهای جعلی نخواهد بود.

نحوه مقابله با حمله سیبیل (Sybil Attack) در بلاک چینها

حمله سیبیل جزء آن دسته از حملات سایبری است که صرفا به دنیای کریپتوکارنسی اختصاص نداشته و تقریبا از سال 2002 تا به امروز، فضای سایبری را به خود مسموم کرده است. از نمونههای مداخله هکران و مهاجمان حمله سیبیل میتوان به کاربران فیک وبسایت ردیت (Reddit) که با داشتن تعاملات ساختگی و فیک موجب بالا آمدن رتبه پستها در وبسایت یاد شده میگردند یا مداخلههای انتخاباتی روسیه در انتخابات اخیر ایالات متحده آمریکا به وسیله فیسبوک اشاره کرد. اولین شبکه بلاک چینی در سال 2008 – 2009 به وسیله ساتوشی ناکاموتو ایجاد گردید و با توجه به تاخر و تقدم موجود در میان سال ابداع حمله سیبیل و ایجاد شبکههای بلاک چینی، به نظر میرسد تیمهای توسعه دهنده این شبکهها با اشراف و تسلط کامل بر احتمال وجود چنین حملهای، راهکارهایی را به منظور جلوگیری از بروز این حمله به کار گرفتهاند که از مهمترین اقدامات امنیتی انجام یافته از سوی بلاک چینها در این ارتباط میتوان به موارد زیر اشاره کرد:

اعطای اعتبار بیشتر به گرههای با قدمت زمانی طولانیتر

طبیعتا به هنگامی که یک نود در طول بازه زمانی طولانی کاملا مطیع قوانین شبکه بلاک چینی بوده و تاکنون هیچگونه اقدام خرابکارانهای از وی سر نزده، موجب میشود تا شبکه اعتماد بیشتری به او داشته باشد. با اعتبار بخشیدن به نودهای قدیمی شبکه، به راحتی قادر خواهیم بود از قدرت مانور نودهای جعلی و جدید فعال در شبکه بکاهیم. به بیان بهتر، اگر فردی دارای 60 حساب کاربری جعلی در شبکه بلاک چینی باشد، همچنان به لحاظ اعتبار قدرت مانور در برابر یک نود و گره قدیمی معتبر را نخواهد داشت.

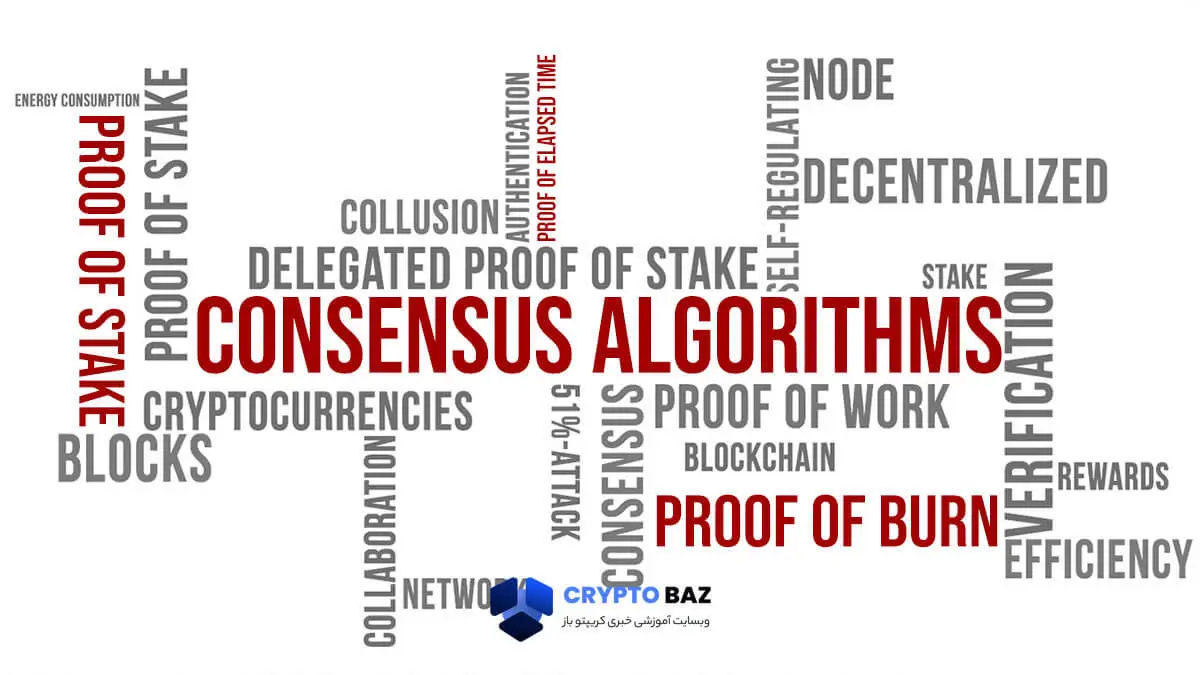

استفاده از الگوریتمهای اجماع معتبر

در حال حاضر، بر تعداد الگوریتمهای موجود در سطح دنیای کریپتوکارنسی افزوده شده است و همچون سالهای اولیه ظهور ارزهای دیجیتالی، شبکههای بلاک چینی این داراییهای ارزشمند صرفا از الگوریتم اثبات کار (Proof of Work) بهره نمیبرند بلکه متناسب با سیاستهای کلی طرح شده برای خود به سراغ الگوریتمهایی همچون الگوریتم اثبات سهام (Proof of Stake)، اثبات ظرفیت (Proof of Capacity)، اثبات سوزاندن (Proof of Burn)، اثبات زمان سپری شده (Proof of Elapsed Time) و غیره میروند. علت اصلی و ذاتی وجود الگوریتمهای اجماع در شبکههای بلاک چینی به این خاطر است که نودها متناسب با سلایق خاص خود به اعتبارسنجی تراکنشها نپردازند و از طریق ایجاد هرج و مرج در شبکه آن را به قعر نابودی نکشانند.

وجود الگوریتمهای اجماع به دلیل هزینهسازی که برای هکران انجام میدهد، راهکاری مطمئن برای جلوگیری از اجرای حمله سیبیل در یک شبکه بلاک چینی است. تصور کنید که قصد انجام یک حمله سیبیل به شبکه بلاک چینی بیت کوین را دارید؛ در چنین حالتی حتما باید به طور کامل با سازوکار شبکه بلاک چینی یاد شده آشنا باشید و متناسب با این سازوکار، قدم در مسیر انجام چنین حملهای بگذارید. شبکه بلاک چینی بیت کوین از الگوریتم اجماع اثبات کار (PoW) برای اعتبارسنجی تراکنشها کمک میگیرد و فردی برای آن که بتوانید نقشی کلیدی را در این شبکه بلاک چینی ایفا نماید، حتما باید از دستگاه ماین با قدرت پردازشی بسیار بالا استفاده کند.

حال اگر هکر بخواهد از طریق انجام حمله سیبیل و در نهایت حمله 51 درصدی، اختیار کامل شبکه بلاک چینی بیت کوین را در دست بگیرد، نیازمند چندین دستگاه ماین با پردازندههای بسیار قدرتمند است؛ امری که تهیه مقدمات آن به هزینه کلانی منتهی میگردد که پرداخت آن از عهده 99 درصد افراد ساکن در کره زمین خارج است! طبیعتا چنین هزینه تراشی، احتمال انجام حمله سیبیل به شبکههای بلاک چینی را به طور کامل منتفی نمیسازد؛ اما سبب میشود تا هکران خرد از انجام چنین حملاتی در شبکههای بلاک چینی بزرگ صرف نظر نمایند.

ایجاد زنجیره اعتماد (Chain of Trust)

یکی از اقدامات امنیتی دیگری که تیمهای توسعهدهنده شبکههای بلاک چینی در برابر انجام حمله سیبیل به آن توجه داشتند، به مسئله ایجاد زنجیره اعتماد مربوط میشود. برای درک ماهیت و چیستی زنجیره اعتماد باید نگاهی به نحوه عملکرد شبکههای بلاک چینی داشته باشیم: در شبکههای بلاک چینی کلیه دادهها و تاریخچه تراکنشها در میان کلیه نودهای فعال در شبکه اعم از کاربران و سیستمهای ماینری توزیع میگردد؛ بنابراین، در حالتی که یک گره قصد داشته باشد اطلاعات موجود در شبکه را به نفع خود دستکاری نماید، به دلیل وجود تناقض در دادههای این نود با دادههای ذخیره شده در سیستم نودهای دیگر، به سرعت این دستکاری جعلی شناسایی شده و از سوی شبکه رد میگردد. به طور کلی هرچند که ایجاد زنجیره اعتماد و سایر روشهای امنیتی یاد شده در فوق، کار را برای هکران و مهاجمان سایبری در انجام یک حمله سیبیل دشوار میسازد ولی نباید از این نکته غافل شد که متاسفانه تاریخ دنیای کریپتوکارنسی پر از چنین نفوذها و رخنههای امنیتی است؛ به عنوان مثال در سال 2015 با انجام حملات 51 درصدی در شبکه محبوب اتریوم ETH، موجب ایجاد شبکه اتریومی جدید و جدا شدن اتریوم کلاسیک از آن گردید.

وظایف کاربران در برابر یک حمله سیبیل

با توجه به مطالب مطرح شده، روشن است که تهاجم سایبری حمله سیبیل از آن دسته حملات سایبری است که کلیت یک شبکه آنلاین را مورد هدف قرار میدهد و عملا کاربران وظیفه خاصی در برابر آن ندارند و این اعضای تیم توسعهدهنده شبکههای بلاک چینی هستند که باید با اتخاذ سیاستهای امنیتی صحیح و کارآمد مانع انجام چنین حملاتی شوند. البته لازم به ذکر است که هرچند به صورت عمومی کاربران وظیفهای در برابر محافظت از شبکه در ازای یک حمله سیبیل ندارند؛ اما این موضوع نفی کننده این واقعیت نیست که کاربران اجازه ندارند کلیدهای خصوصی خود را در اختیار افراد دیگر قرار دهند تا افراد سودجو با استفاده از حسابهای آنها و در دست گرفتن اختیار یک شبکه اعمال خرابکارانه در آن انجام دهند!

حمله سیبیل؛ مخل امنیت فضای سایبری

اگر در فضای سایبری فعالیت دارید و از طریق آن به کسب درآمد میپردازید، نتیجتا باید به آگاهی نسبی در ارتباط با خطرات احتمالی موجود در این دنیای مجازی داشته باشید تا بتوانید سرمایهها و داراییهای خود را از خطرات مهاجمان سایبری در امان نگه دارید. یکی از حملات سایبری رایجی که عموما کلیت یک شبکه آنلاین دموکراتیک را مورد هدف قرار میدهد، حمله سیبیل نام دارد که برای اولین بار در سال 2002 انجام گرفت و از آن روز تا به امروز امنیت شبکههای مجازی و به ویژه شبکههای بلاک چینی را تهدید میکند. با توجه به اهمیت آشنایی با حمله سیبیل، ما این مقاله از بلاگ کریپتوباز را به معرفی و بررسی جامع این نوع خاص از حملات سایبری اختصاص دادیم.

همان طور که در مطالب فوق مشاهده کردید، در طول یک حمله سیبیل، فرد مهاجم تلاش میکند تا با مدیریت چندین حساب جعلی اکثریت نفوذ را در شبکه مورد هدف از آن خود نماید و از طریق انجام حمله 51 درصدی و اعمال مخرب در نهایت فروپاشی کامل را برای شبکه مورد حمله رقم زند. ناگفته نماند که اگر در ارتباط با ماهیت و چیستی حمله سیبیل سوالی دارید که در این مقاله اشارهای به پاسخ آن نشده است، میتوانید سوال خود را در بخش نظرات با ما در میان بگذارید تا کارشناسان ما در اسرع وقت به سوال شما پاسخ دهند.